Se sei un amministratore di sistema, potresti pensare alla sicurezza come all’installazione di strumenti di sicurezza, alla loro configurazione per proteggere dalle minacce più recenti, l’installazione di patch su server e endpoint e alla riconfigurazione dei sistemi quando ricevono un virus. Non è un lavoro semplice, ma almeno i suoi parametri sono immediati.

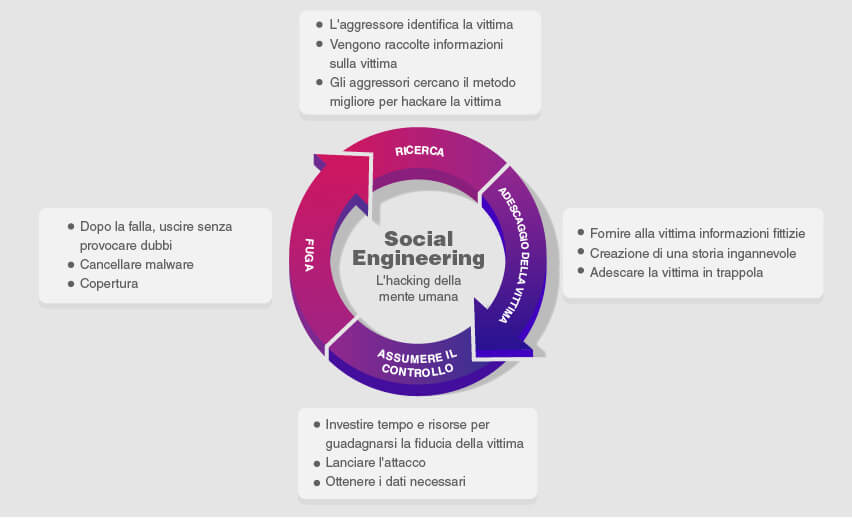

Pur facendo tutto questo, però, stai comunque svolgendo solo metà del tuo lavoro. Alcuni degli attacchi informatici più efficaci mai visti non sono mirati all’hardware o al software: sono rivolti alle persone. Gli attacchi di social engineering (ingegneria sociale) spesso necessitano solo di un telefono o un account di posta elettronica.

Gli attacchi di ingegneria sociale vanno così: Prima l’hacker chiamerà o invierà un’e-mail al supporto tecnico, impersonando il proprio bersaglio. Dirà che ha dimenticato la propria password, solitamente inventando una storia credibile a riguardo. Così, convincerà il rappresentante del servizio clienti a cambiare l’indirizzo email registrato della vittima, impostandone uno proprio e quindi farà inviare un token di reimpostazione della password a quell’indirizzo. Così, il malintenzionato avrà preso possesso dell’account della vittima.

Quanto sei esposto ad attacchi di social engineering?

Gli attacchi di social engineering funzionano bene e non richiedono particolari capacità di programmazione. La tecnologia nota come spoofing VoIP consente all’aggressore di far sembrare che la propria chiamata provenga dal telefono dell’obiettivo – questa tecnologia è ampiamente disponibile e non richiede competenze particolari. Pertanto non sorprende la prevalenza di questi attacchi e il fatto che stiano aumentando. Nel 2017, il 76% dei professionisti della sicurezza informatica ha rilevato attacchi di social engineering via telefono o e-mail, essendo l’e-mail il vettore principale. Nel 2018, questa cifra è balzata all’83%.

Questo aumento degli attacchi di social engineering e di phishing via e-mail ha portato a un aumento concorde di incidenti notevoli, con vittime come:

-

- Blackrock

Il più grande gestore patrimoniale del mondo è stato vittima di un attacco di un attivista ambientalista che ha ingannato sia il Financial Times che la CNBC. Gli attivisti hanno inviato un falso comunicato stampa estremamente convincente dicendo che l’azienda si stava interessando a un portafoglio ambientalista, causando un breve furore.

-

- Criptovalute

Gli utenti di portafogli digitali della criptovaluta Ethereum hanno ricevuto attacchi di phishing mascherati da falsi messaggi di errore. Questi attacchi erano sotto forma di email, richiedendo agli utenti di installare una patch. Invece, il link in allegato li portava a una versione compromessa del software di gestione del portafoglio, che consentiva agli aggressori di rubare i loro guadagni digitali.

- Agenzie di Intelligence

Nel 2015, un hacker adolescente è riuscito, chiamando la Verizon, a ottenere le informazioni personali di John Brennan – allora direttore della CIA – e rubare l’accesso al suo indirizzo email AOL. Questo indirizzo conteneva informazioni estremamente confidenziali, inclusi i dettagli di una domanda del direttore per un nullaosta di sicurezza. L’hacker è riuscito persino a parlare brevemente con Brennan al telefono. Ci sono voluti due anni prima che venisse trovato e arrestato.

Questi incidenti mostrano quanto sia facile fare danni usando gli strumenti più semplici che si possano immaginare. Gli hacker possono rubare denaro, ingannare i media e scoprire i segreti dei più potenti individui sulla Terra usando poco più di un telefono e un indirizzo email.

Difendersi dagli attacchi di social engineering

Ci sono due modi per difendersi dagli attacchi di ingegneria sociale.

Prima di tutto, c’è la tecnologia. Una soluzione nota come DMARC (Domain-based Message Authentication, Reporting & Conformance) è progettata per rilevare e mettere in quarantena le e-mail falsificate, il che significa che l’indirizzo che appare al destinatario non è l’indirizzo che ha effettivamente inviato l’e-mail. Sebbene questa tecnologia protegga i consumatori di un marchio garantendo che le loro e-mail non possano essere utilizzate per scopi malevoli, i tassi di adozione sono molto bassi – inferiori al 50% in tutti i settori.

Oltre alla tecnologia, c’è anche la politica di formazione sulla consapevolezza della sicurezza. Gli amministratori della sicurezza dovrebbero formare i propri dipendenti testandoli con esempi di email contraffatte. L’obiettivo è quello di rendere i dipendenti in grado di distinguere tra un’e-mail falsa e una vera. La formazione per la sensibilizzazione alla sicurezza è più che moderatamente efficace: i tassi di phishing diminuiscono del 75% dopo la formazione, ma basta che gli aggressori ingannino anche solo una persona perché ci sia una violazione.

Alla fine sono la riduzione dei danni e la pronta risposta agli incidenti che possono fare il meglio contro gli attacchi di phishing e social engineering. Anche se un aggressore ha ottime possibilità di ingannare un dipendente con email false o telefonate, un buon amministratore sarà comunque in grado di capire quando qualcuno tenta di impossessarsi di un account. Sebbene sia facile rubare gli account degli utenti, è comunque possibile limitare l’entità del danno che questi casi possono causare.